<强>· 992 ed9c632eb43399a32e13b9f19b769c73d07002d16821dde07daa231109432 <强>

<强>· 513224149 cd6f619ddeec7e0c00f81b55210140707d78d0e8482b38b9297fc8f

<强>· 941330 c6be0af1eb94741804ffa3522a68265f9ff6c8fd6bcf1efb063cb61196——HyperCheats。rar(原始安装包)<强>

<强>· 3 fcd17aa60f1a70ba53fa89860da3371a1f8de862855b4d1e5d0eb8411e19adf - HyperCheats。exe (UPX加壳)<强>

<强>· 0 bf24e0bc69f310c0119fc199c8938773cdede9d1ca6ba7ac7fea5c863e0f099 -脱壳之后

行为分析

在底层,Golang调用WindowsAPI,我们可以使用典型工具跟踪其调用,例如销跟踪器。我们发现恶意软件会在以下路径中搜索文件:

“C: \试验机\ AppData \ \用户本地\巨蜥\ User 数据\“; 用户“C: \ \测试\ AppData \本地用户\ \朋友\ User 数据\“; 用户“C: \ \测试\ AppData \本地\火炬\ User 数据\“; 用户“C: \ \测试\ AppData \本地\铬\ User 数据\“; 用户“C: \ \测试\ AppData \本地\镍铬合金\ User 数据\“; “C: \ \用户测试\ AppData \当地\ Google Chrome \ \ User 数据\“; 用户“C: \ \测试\ AppData \本地浏览器\ 360浏览器\ \ User 数据\“; 用户“C: \ \测试\ AppData \本地\ Maxthon3 \ User 数据\“; 用户“C: \ \测试\ AppData \本地\舒适地\ User 数据\“; 用户“C: \ \测试\ AppData \本地浏览器\ CocCoc \ \ User 数据\“; 用户“C: \ \测试\ AppData \本地\维瓦尔第\ User 数据\“; “C: \ \测试\ AppData \漫游用户\ Opera 软件\“; 用户“C: \ \测试\ AppData \本地\ Kometa \ User 数据\“; “C: \ \用户测试\ AppData \当地龙\舒适地\ \ User 数据\“; 用户“C: \ \测试\ AppData \当地\人造卫星\人造卫星\ User 数据\“; “C: \ \用户测试\ AppData \当地\ Google (x86) \ \ User 铬;数据\“; 用户“C: \ \测试\ AppData \本地\ Orbitum \ User 数据\“; 用户“C: \ \测试\ AppData \当地\ Yandex \ YandexBrowser \ User 数据\“; 用户“C: \ \测试\ AppData \本地\ K-Melon \ User 数据\“

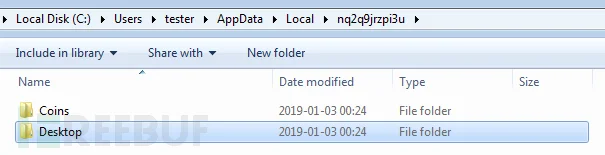

这些路径指向从浏览器存储的数据。一个有趣的事实是其中一条路径指向Yandex浏览器,该浏览器主要在俄罗斯流行。下一个搜索的路径<代码>“C: \ \测试\桌面用户\ *“找到的所有文件都复制到在% AppData %中创建的一个文件夹中: 用Golang编写恶意软件的示例分析

用Golang编写恶意软件的示例分析